O recente aumento do teletrabalho trouxe-nos grandes vantagens, como a poupança nos custos de transporte ou a conciliação mais fácil entre a vida familiar e profissional. Embora indiretamente, novos riscos surgiram para as empresas.

Um dos riscos mais importantes é que o ambiente de trabalho muda. Ferramentas que antes estavam dentro do perímetro da organização e que eram consumidas centralmente quando estávamos fora (por meio de VPNs, por exemplo) não estão mais lá.

Isso abre um mundo de possibilidades para as empresas, mas também para os invasores. Perdemos o controle da rede a partir da qual nos conectamos. Nossa rede doméstica é segura? A rede que usamos em um hotel é segura? E o espaço de coworking?

Bem, embora existam algumas exceções, a resposta é não. A maioria deles não é segura porque não foi projetada para isso.

Portanto, se não tomarmos cuidado, estamos dando ao invasor mais um vetor de entrada para usar para obter nossas credenciais ou realizar algum ato malicioso que possa comprometer as informações que usamos.

Não é objetivo deste artigo descer a um alto nível técnico, mas sim lançar alguma luz sobre as técnicas e procedimentos utilizados pelos atacantes para que saibamos reconhecer situações suspeitas e tomar medidas para evitar esse tipo de ataque.

Ataque do Gêmeo Maligno

Quem viaja a trabalho sabe que são muitas as ocasiões em que temos que enviar um relatório urgente ou nos conectar ao e-mail para responder a um e-mail em situações de necessidade e procuramos uma conexão que resolva o problema.

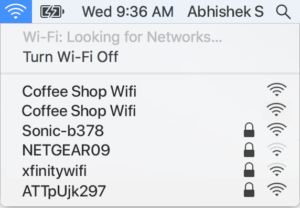

Chegamos, sentamos à mesa no refeitório da estação de trem e procuramos a rede WiFi que sabemos que existe. Olhamos para o nome da rede e não parece nada suspeito. Além disso, como somos regulares, sabemos até o nome da rede. Nós nos conectamos à rede, fazemos o que tínhamos em mente, tomamos nosso café e saímos.

Mas será que realmente nos conectamos à rede de cafeterias? Bem, talvez a resposta seja não.

O ataque Evil Twin consiste em criar um ponto de acesso controlado por um atacante com um nome muito semelhante, assim como o original ou um nome marcante, dependendo do contexto em que nos encontramos. Ninguém ficará surpreso se encontrarmos um WiFi chamado “aeroporto-WIFI”, “aeroporto-Clientes” ou algo semelhante em um aeroporto.

No entanto, essa conexão será controlada por um invasor cujo objetivo é nos induzir a nos conectar a essa rede e roubar nossas credenciais de um serviço por meio de um ataque de phishing ou tirar proveito de uma vulnerabilidade em nosso dispositivo para infectá-lo com malware persistente e depois ter controle sobre ele, por exemplo.

Outra técnica muito utilizada pelos invasores é tirar proveito de uma falha no design de muitos pontos de acesso. Mesmo se nos conectarmos a um Wi-Fi legítimo, um invasor pode forçar nossa conexão a cair por meio de um ataque de desautenticação ou ataque de desautenticação.

Assim que o invasor conseguir obter o ponto de acesso para nos expulsar, ele tentará nos induzir a nos conectar a um que ele controla, tentando copiar o nome da rede WiFi e outros detalhes que não nos deixarão desconfiados.

Para evitar ser vítimas, devemos ver se há alguma rede duplicada antes de nos conectarmos a qualquer rede WiFi. Embora existam outras opções mais avançadas, como ativar a funcionalidade de proteção do pacote de gerenciamento.

Como podemos nos proteger?

- Se tivermos dúvidas sobre a legitimidade de um ponto de acesso, é melhor não conectar.

- Tente usar a conexão do nosso celular gerando um ponto de acesso (tethering).

Homem no meio

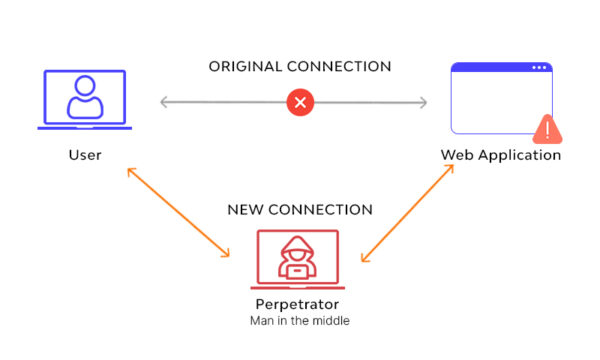

O ataque que vimos acima, Evil Twin, pode ser agrupado dentro dos ataques de Man in the Middle (MITM). Nesse tipo de ataque, existe um ator intermediário entre nosso computador e a saída da Internet.

Isso nos leva a dois cenários: que o invasor apenas lê as informações e as armazena ou que as modifica, sendo este segundo tipo de ataque o mais perigoso.

- Sem alterar as informações: O invasor recebe as informações do remetente e as envia ao destinatário obtendo os dados que lhe interessam: senhas de serviço, dados corporativos, etc.

- Alterando informações: O invasor recebe as informações do remetente, modifica-as de acordo com sua conveniência e as envia (ou não) ao destinatário. Este é um caso perigoso, pois pode haver cenários em que o envio não ocorre e o destinatário nunca recebe a mensagem, a envia para outra pessoa ou envia dados incorretos.

Hoje, esse ataque é possível em serviços que não são protegidos por um mecanismo de criptografia em trânsito, por exemplo, HTTPS, ou com criptografia fraca. Felizmente, cada vez menos.

Como podemos nos proteger?

- Não use serviços não criptografados. Nos serviços de Internet, sempre olhe para o seu navegador para incluir um certificado válido (HTTPS).

- Conecte-se sempre que puder por meio de uma VPN segura. Uma VPN gratuita nem sempre é o que parece, eles podem estar monitorando a conexão para fazer um ataque como o que vimos acima.

Infecção por malware

Antes, mencionamos que se nosso dispositivo estiver conectado a uma rede maliciosa e não estiver devidamente atualizado e apresentar uma vulnerabilidade, eles podem assumir o controle de nosso dispositivo.

No entanto, em um ambiente doméstico, nosso dispositivo corporativo coexiste com mais dispositivos que, via de regra, não são tão bem protegidos.

Houve um grande número de casos durante a pandemia, onde foi necessário conectar dispositivos de trabalho às nossas redes domésticas, onde as equipes de TI receberam um número incomum de alertas de computadores domésticos infectados tentando acessar dispositivos corporativos em busca de recursos compartilhados, portas abertas dentro dos computadores, etc. Podemos não saber quem mais está se conectando à nossa rede; um vizinho, um invasor mal-intencionado, etc.

Também não é uma boa ideia baixar ou instalar qualquer coisa de uma rede pública, pois o invasor pode enganar nosso computador para baixar um arquivo malicioso em vez do original.

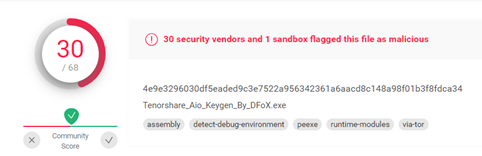

Existem serviços, como o virustotal, que nos permitem fazer upload de arquivos duvidosos para que possa analisá-los com praticamente todos os programas antivírus do mercado (no exemplo da imagem abaixo, 68 antivírus) e nos dizer quantos deles determinam que o arquivo é malicioso e quais não detectam nada.

Antes de instalar qualquer programa, é uma boa prática usar esses serviços.

Ombro Surfando

A parte menos técnica desse tipo de ataque não deve ser negligenciada. Quando compartilhamos um assento em um trem com outra pessoa, em um refeitório ou outras situações desse tipo, temos que ter cuidado e discrição com as informações que temos na tela ou estamos digitando.

Isso é conhecido como Shoulder Surfing, que consiste em um método de engenharia social que visa obter padrões de desbloqueio de dispositivos, visualização de e-mails, etc.

Devemos ter um cuidado especial quando compartilhamos dados confidenciais, como dados bancários. Vamos imaginar uma compra online de uma pessoa que conhece a vítima e que estando ao nosso lado podemos obter todos os dados deste cartão.

Para garantir nossa segurança em redes públicas, não precisamos olhar apenas para a parte técnica.

Como podemos nos proteger?

- Antes de fazer login em qualquer página, certifique-se de que o HTTPS seja usado.

- Desligue o Wi-Fi se não o estiver usando.

- Não acesse páginas com informações confidenciais ou bancárias.

- Certifique-se de ter desativado o compartilhamento de arquivos e impressoras.

- Se você estiver conectado a uma página da Web, certifique-se de sair dessa página antes de sair.

- Mantenha seus dispositivos atualizados.

- Use um antivírus atualizado. Alguns programas antivírus serão capazes de detectar e interromper ataques de rede, como ARP Spoofing, que são usados para executar ataques man-in-the-middle.

- Use uma VPN respeitável. Cuidado com VPNs gratuitas.

- Conecte-se pela Internet usando seus dados móveis, se puder.

Conclusões

Quando nos conectamos a uma rede WiFi em um local público, estamos nos conectando a uma infraestrutura que não conhecemos. Por trás dessa conexão pode haver falhas de configuração ou invasores mal-intencionados que podem roubar nossas informações por meio de diferentes vulnerabilidades. Tente se conectar seguindo as dicas que lhe demos.