El reciente impulso del teletrabajo nos ha traído grandes ventajas, como el ahorro de los costes del transporte o una mayor facilidad para conciliar la vida familiar y laboral. Aunque indirectamente han aparecido nuevos riesgos para las empresas.

Uno de los riesgos más importantes es que el entorno de trabajo cambia. Las herramientas que antes estaban dentro del perímetro de la organización y que se consumían de manera centralizada cuando estábamos fuera (a través de VPNs, por ejemplo) ya no lo están.

Esto abre un mundo de posibilidades a las empresas, pero también a los atacantes. Hemos perdido el control de la red desde la que nos conectamos. ¿La red de nuestra casa es segura? ¿La red que utilizamos en un hotel es segura? ¿Y la del espacio de coworking?

Pues si bien existen algunas excepciones, la respuesta es no. La mayoría de ellas no son seguras porque no han sido concebidas para ello.

Por tanto, en caso de no ser precavidos, le estamos dando al atacante un vector más de entrada que utilizar para obtener nuestras credenciales o realizar algún acto malicioso que pudiera comprometer la información que utilizamos.

No es el objetivo de este artículo bajar a un gran nivel técnico, pero si arrojar un poco de luz a las técnicas y procedimientos que utilizan los atacantes para que sepamos reconocer situaciones sospechosas y para tomar medidas para evitar este tipo de ataques.

Ataque Evil Twin

Los que viajan por trabajo sabrán que existen muchas ocasiones en las que tenemos que enviar un informe urgente o conectarnos al correo para responder algún mail en situaciones de necesidad y buscamos una conexión que nos solucione el problema.

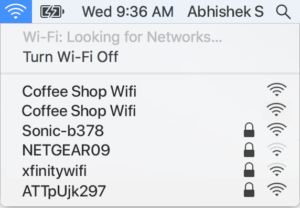

Llegamos, nos sentamos en la mesa de la cafetería de la estación de tren y buscamos la red WiFi que sabemos que existe. Nos fijamos en el nombre de la red y no parece nada sospechoso. Además, como somos asiduos, conocemos incluso el nombre de la red. Nos conectamos a la red, hacemos lo que teníamos pensado, nos tomamos el café y nos vamos.

Pero ¿de verdad nos hemos conectado a la red de la cafetería? Pues quizás la respuesta sea no.

El ataque Evil Twin lo que consiste es en crear un punto de acceso controlado por un atacante con un nombre muy parecido, igual que el original o un nombre llamativo según el contexto en el que nos encontremos. A nadie le extrañará si en un aeropuerto encontramos una WiFi llamada “airport-WIFI”, “airport-Clients” o algo similar.

Sin embargo, esta conexión será controlada por un atacante cuyo objetivo es engañarnos para que nos conectemos a esa red y robar nuestras credenciales de un servicio mediante un ataque de phishing o aprovechar una vulnerabilidad de nuestro dispositivo para infectarlo con un malware persistente para después tener control sobre él, por ejemplo.

Otra técnica muy utilizada por los atacantes consiste en aprovecharse de un error en el diseño de muchos puntos de acceso. Aunque nos conectemos a un wifi legítimo, un atacante podría forzar que se nos caiga la conexión mediante un ataque deauth, o ataque de desautenticación.

Una vez que el atacante ha conseguido que el punto de acceso nos expulse, intentará engañarnos para que nos conectemos a uno que él controla, intentando copiar el nombre de la red WiFi, y otros detalles que no nos harán sospechar.

Para evitar ser víctimas, deberíamos ver si hay alguna red duplicada antes de conectarnos a cualquier red WiFi. Aunque hay otras opciones más avanzadas como activar la funcionalidad de protección de paquetes de gestión.

¿Cómo nos podemos proteger?

- Si tenemos dudas sobre la legitimidad de un punto de acceso es mejor no conectarnos.

- Intentar utilizar la conexión de nuestro móvil generando un punto de acceso (tethering).

Man in the middle

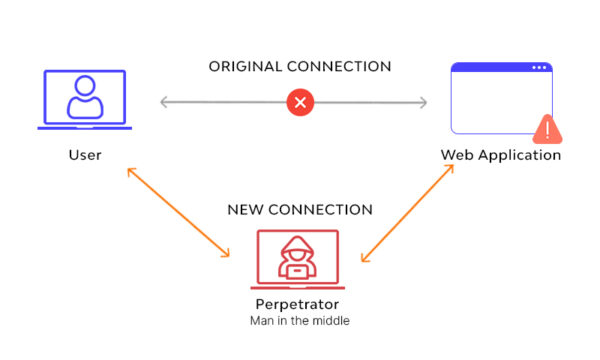

El ataque que hemos visto anteriormente, Evil Twin, podría agruparse dentro de los ataques de Man in the Middle (MITM). En este tipo de ataques, existe un actor intermedio entre nuestro equipo y la salida a Internet.

Esto nos lleva a dos escenarios: que el atacante únicamente lea la información y la almacene o que la modifique, siendo este segundo tipo de ataque el más peligroso.

- Sin alterar la información: El atacante recibe la información del emisor y la envía al receptor obteniendo los datos que le son de interés: contraseñas de servicios, datos corporativos, etc.

- Alterando la información: El atacante recibe la información del emisor, la modifica según su conveniencia y la envía (o no) al receptor. Es un caso peligroso ya que pueden darse escenarios en los que el envío no se produzca y el receptor nunca reciba el mensaje, que se lo envíe a otra persona o que envíe datos erróneos.

Hoy en día, este ataque es posible en los servicios que no se encuentran protegidos por un mecanismo de cifrado en tránsito, por ejemplo HTTPS, o con un cifrado débil. Afortunadamente cada vez menos.

¿Cómo nos podemos proteger?

- No utilizar servicios sin cifrar. En servicios de Internet, mirar siempre el navegador para que incluya un certificado válido (HTTPS).

- Conectarnos siempre que podamos a través de una VPN segura. Una VPN gratuita no es siempre lo que parece, pueden estar monitorizando la conexión para hacernos un ataque como el que hemos visto anteriormente.

Infección de malware

Antes, hemos mencionado que si nuestro dispositivo se encuentra conectado a una red maliciosa y no está correctamente actualizado y presenta alguna vulnerabilidad pueden tomar el control de nuestro dispositivo.

Sin embargo, en un entorno doméstico nuestro dispositivo corporativo convive con más dispositivos que, por norma general, no están tan bien protegidos.

Se han visto una gran cantidad de casos durante la pandemia, en la que era necesario conectar dispositivos de trabajo a nuestras redes domésticas, en las que los equipos de IT han recibido una cantidad inusual de alertas de equipos domésticos infectados que intentaban acceder a los dispositivos corporativos en busca de recursos compartidos, puertos abiertos dentro de los equipos, etc. Quizás no sepamos quien más se conecta a nuestra red; un vecino, un atacante malintencionado, etc.

Tampoco es buena idea descargar o instalar nada desde una red pública, ya que el atacante podría engañar a nuestro equipo para que se descargue un archivo malicioso en lugar del original.

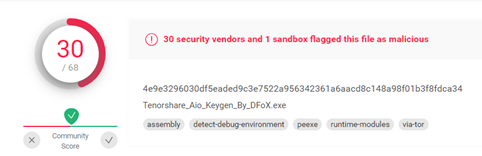

Existen servicios, como virustotal, que nos permiten subir archivos dudosos para que lo analice con prácticamente todos los antivirus del mercado (en el ejemplo de la imagen inferior, 68 antivirus) y nos indique cuántos de ellos determinan que el fichero es malicioso y cuáles no detectan nada.

Antes de instalar ningún programa, es una buena práctica utilizar este tipo de servicios.

Shoulder Surfing

No hay que descuidar la parte menos técnica de este tipo de ataques. Cuando compartimos un asiento de un tren con otra persona, en una cafetería o demás situaciones de este tipo tenemos que tener cuidado y ser discretos con la información que tenemos en pantalla o estamos tecleando.

Es lo que se conoce como Shoulder Surfing, que consiste en un método de ingeniería social que tiene por objetivo obtener patrones de desbloqueo de dispositivos, ver mensajes de correo electrónico, etc.

Hay que tener especial cuidado cuando compartimos datos sensibles, como pueden ser los bancarios. Imaginemos una compra por Internet de una persona que conoce a la víctima y que estando al lado podemos obtener todos los datos de esta tarjeta.

Para garantizar nuestra seguridad en redes públicas no tenemos que fijarnos únicamente en la parte técnica.

¿Cómo nos podemos proteger?

- Antes de iniciar sesión en cualquier página, asegúrate de que se utiliza HTTPS.

- Desactiva el Wi-Fi si no lo estás utilizando.

- No accedas a páginas con información confidencial o bancaria.

- Asegúrate de que has desactivado el uso compartido de archivos e impresoras.

- Si has iniciado sesión en una página web, asegúrate de cerrar dicha sesión antes de salir.

- Mantén tus dispositivos actualizados.

- Utiliza un anti-virus actualizado. Algunos antivirus serán capaces de detectar y detener ataques de red como ARP Spoofing, que se utilizan para realizar ataques Man in the middle.

- Emplea una VPN de confianza. Cuidado con las VPN gratuitas.

- Conéctate a través de internet utilizando los datos de tu móvil si puedes hacerlo.

Conclusiones

Cuando nos conectamos a una red WiFi de un sitio público, nos estamos conectando a una infraestructura que no conocemos. Detrás de esa conexión pueden existir fallos de configuración o atacantes malintencionados que nos puedan robar nuestra información a través de distintas vulnerabilidades. Procura conectarte llevando a cabo los consejos que te hemos dado.