O crime cibernético é um negócio muito lucrativo e em constante expansão. Todos os anos há um aumento no número de ataques direcionados a empresas, de acordo com as estatísticas do CCN-CERT, os ataques de ransomware aumentaram drasticamente em 2020, mantendo uma tendência ascendente até o momento. Por esse motivo, a segurança cibernética e o hacking ético estão se tornando cada vez mais importantes nas empresas.

Além disso, há algum tempo esses ataques começaram a se tornar mais complexos, deixando para trás o método tradicional de criptografar apenas dados. Agora, os invasores não estão apenas procurando impactar as operações da organização, mas também buscam ganhos econômicos com esse tipo de ataque, solicitando pagamento direto ou extorsão de empresas para evitar a publicação das informações roubadas na Internet.

Em 2020, o grupo Maze publicou informações roubadas da HMR, uma empresa farmacêutica que se dedica à pesquisa e desenvolvimento de cuidados de saúde, na Internet após a recusa em pagar o resgate após um ataque. Entre os dados publicados podem ser encontradas informações pessoais dos funcionários; como nome, data de nascimento, questionários de saúde e até resultados de testes de HIV ou drogas. Não é necessário mencionar a sensibilidade desses dados pessoais e as consequências de não protegê-los corretamente por não cumprir legislações tão importantes como GDPR, LOPD e outras, dependendo do país onde estamos localizados.

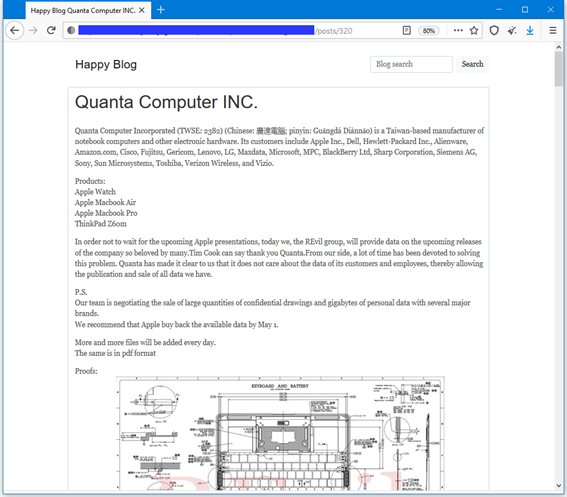

Também é bastante comum que esses ataques tenham como objetivo prejudicar as operações de uma organização. Em 2021, o grupo criminoso REvil, conhecido por seus ataques de ransomware, atacou um provedor de serviços da Apple, aparentemente conseguindo roubar projetos de informações confidenciais sobre futuros dispositivos da marca.

Como prova de vida, o REvil postou um total de 15 imagens do projeto do MacBook 2021 em seu blog na Dark Web e pedindo à Apple que pague até 1º de maio de 2021. Caso contrário, publicariam diariamente, aos poucos, informações que haviam roubado anteriormente.

O governo dos EUA lançou ações para impedir esse tipo de ação dos diferentes grupos criminosos ativos. Um dos primeiros resultados foi a prisão do grupo REvil, a gangue de ransomware mais ativa e perigosa.

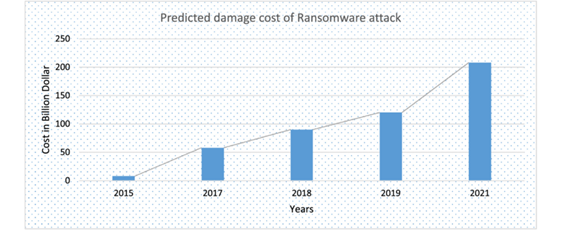

Devido às consequências desse tipo de ataque, as organizações têm investido cada vez mais recursos na tentativa de evitá-los. No entanto, esses tipos de ataques são muito lucrativos e são organizações criminosas com uma grande quantidade de recursos. A Cybercrime Magazine estima que até 2025 o custo do cibercrime custará 10,5 trilhões de dólares.

A profissionalização do crime

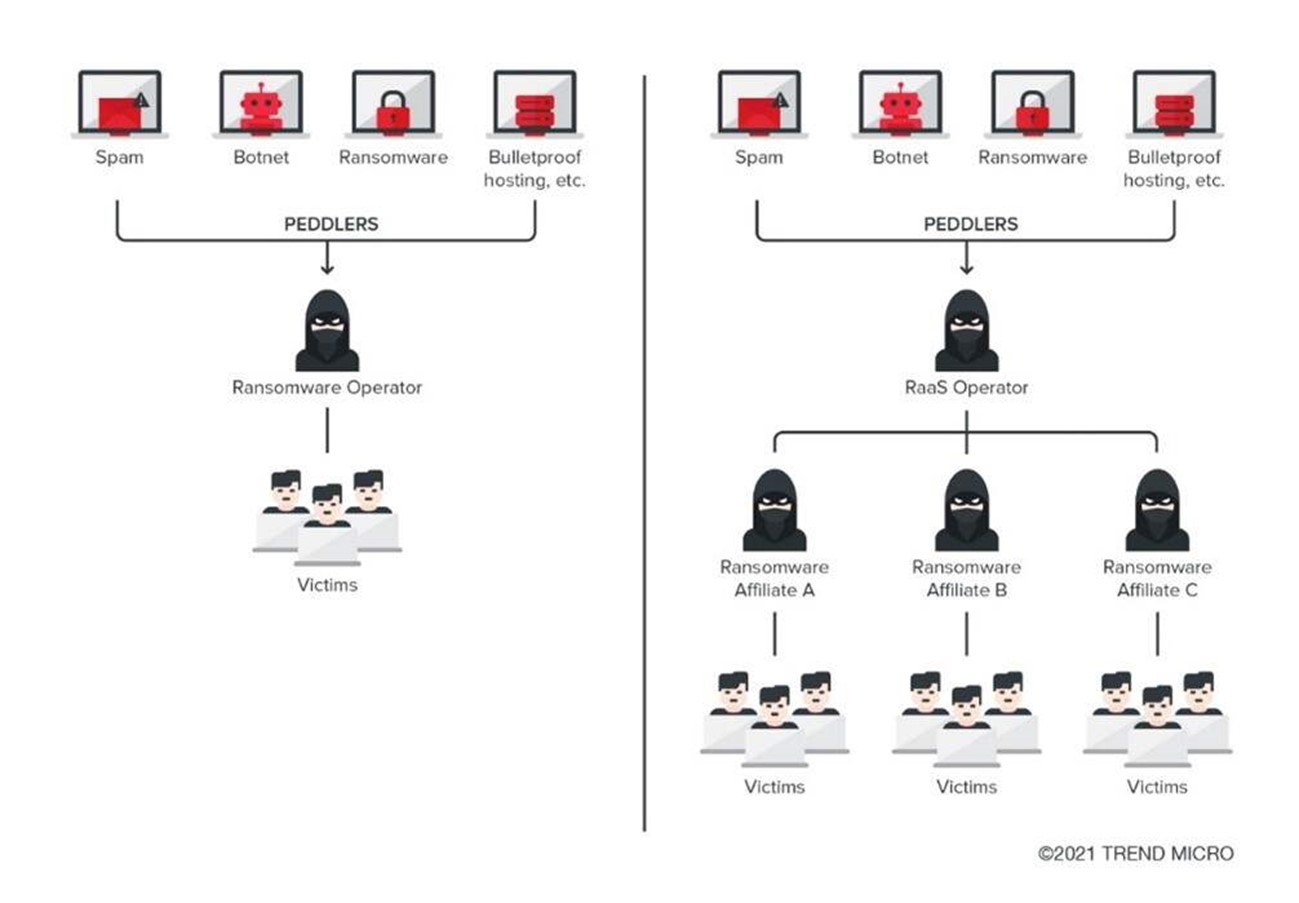

Essa profissionalização da indústria trouxe consigo uma série de serviços associados, como o que conhecemos como RaaS, sigla para Ransomware as a Service.

No modelo RaaS, temos dois atores principais, o operador de ransomware e os afiliados. O papel do operador é desenvolver o malware e preparar toda a infraestrutura por trás dele. Por outro lado, os afiliados são responsáveis por obter acesso, roubar os dados e executar o ransomware na rede de uma organização.

O grupo REvil ofereceu seu ransomware como um serviço, em troca pediu aproximadamente 40% dos lucros que os afiliados obtêm graças ao seu ransomware. Esses lucros podem ser muito altos, pois segundo membros do grupo conseguiram ganhar 100 milhões de dólares em 2020.

De acordo com estimativas da Forbes, em 2021 o custo dos ataques de ransomware foi de US$ 20 trilhões, e eles estimam que o número de vítimas pagando aumentou para 58%. Isso significa que os grupos responsáveis têm cada vez mais dinheiro e são capazes de realizar ataques mais sofisticados.

Como funciona o ransomware?

Ao longo deste artigo falamos muito sobre ransomware, mas como o ransomware opera em nossa rede? O que vemos quando recebemos um ataque desse tipo?

Ransomware é um tipo de malware responsável por criptografar e, em alguns casos, roubar arquivos de grande importância para uma organização. Esses são ataques que, na melhor das hipóteses, podem ser direcionados. Ou seja, há uma etapa prévia de monitoramento da organização, identificando quais informações são críticas para ela, os períodos em que ela pode causar mais danos, etc.

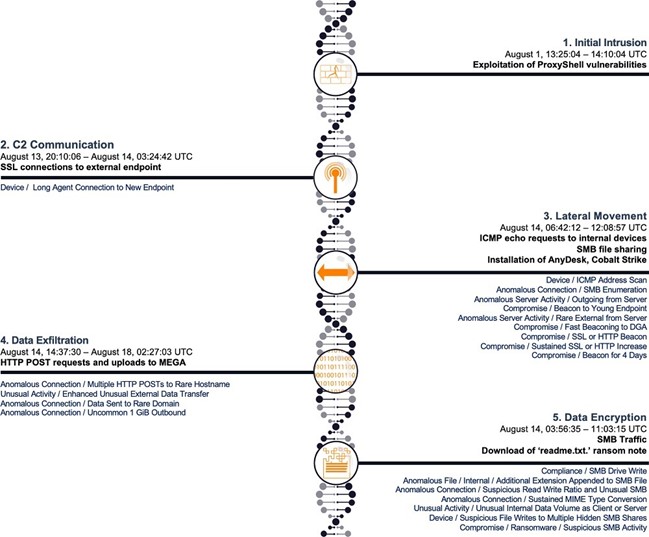

Geralmente, há vários estágios comuns nesse tipo de ataque:

Como podemos ver, um ataque de ransomware é composto por várias fases. A primeira é obter acesso inicial à máquina ou rede da vítima. Isso pode ser feito de várias maneiras, por exemplo, explorando uma vulnerabilidade em um serviço exposto, ou por meio de um e-mail de phishing, e até mesmo contratando um funcionário para nos fornecer um backdoor ou informações que facilitem o ataque.

Depois que os invasores obtiverem acesso ao computador, seu próximo objetivo será se espalhar pela rede para obter acesso ao maior número possível de dispositivos (servidores de e-mail, servidores de arquivos, pastas compartilhadas, etc.).

Para conseguir esse movimento lateral entre os sistemas da organização, às vezes recorrem à exploração de uma vulnerabilidade que está presente no sistema. Em 2017, com o famoso ransomware WannaCry, eles se aproveitaram da vulnerabilidade conhecida como EternalBlue. Essa vulnerabilidade aproveitou uma falha no protocolo SMB, que é usado para compartilhar arquivos pela rede e permitiu que o código fosse executado nas máquinas afetadas se um invasor o explorasse corretamente.

Uma vez que eles conseguem comprometer todos ou uma grande parte dos computadores de uma organização, a última fase do ataque começa, a criptografia. O ransomware acessará todas as mídias de armazenamento disponíveis, e procurará que tipo de arquivos estão armazenados, geralmente focando na criptografia de arquivos do Office, arquivos multimídia, o código-fonte dos aplicativos que estão sendo desenvolvidos e informações de bancos de dados, além dos backups encontrados.

Os ataques de ransomware nem sempre são imediatos, às vezes todas as fases do ataque são concluídas em menos de 5 horas a partir do acesso inicial e, às vezes, podem permanecer ocultos em nossa rede por meses.

Isso ocorre porque os ataques geralmente são bastante sofisticados e buscam causar o máximo de dano possível, portanto, se não houver nada de valor, eles podem esperar pacientemente. Também é provável que esperem pelo momento em que podem nos causar as maiores perdas econômicas possíveis, por exemplo, no final do ano ou no fechamento do trimestre.

Para nos protegermos desse tipo de ataque, não basta fazer backups, pois é provável que o malware se espalhe para o armazenamento de rede e dispositivos de backup. Devemos fazer backups regulares, verificar sua integridade e armazená-los com segurança (fora do alcance da rede de produção).

Além disso, existem alguns outros controles que se tornaram mais importantes ao longo do tempo, pois são uma arma bastante eficaz contra o comportamento do ransomware, como garantir a imutabilidade das cópias. Em outras palavras, nenhum usuário ou software tem a possibilidade de alterar o estado de um backup, criptografá-lo ou excluí-lo. Existem diversos fornecedores e tecnologias que oferecem esse tipo de medição, como é o caso do Amazon S3 com bloqueio de objetos.

Como vimos, são muitos os vetores que as organizações criminosas utilizam para realizar seus ataques e a grande diversidade de técnicas, táticas e procedimentos torna muito difícil proteger os aplicativos que uma organização utiliza no seu dia-a-dia e que na maioria dos casos são a porta que os cibercriminosos utilizam para realizar esse tipo de ataque.

É por isso que as organizações devem ter processos de gestão de vulnerabilidades implementados, baseados em ferramentas automatizadas e com um trabalho minucioso que lhes permita explorar detalhadamente os diferentes caminhos que um atacante pode seguir para comprometer a segurança da informação.

O que é hacking ético?

A segurança cibernética e o hacking ético estão intimamente relacionados, pois ambos se concentram na proteção de sistemas e redes de computadores contra possíveis ameaças e ataques. No entanto, o hacking ético é uma prática que envolve o uso de habilidades e técnicas de hacking com o objetivo de identificar e corrigir vulnerabilidades de segurança em sistemas e redes de computadores. Os hackers éticos trabalham com autoridade e legalidade para ajudar empresas e organizações a melhorar a segurança de seus sistemas, identificando e corrigindo vulnerabilidades antes que sejam exploradas por grupos semelhantes de cibercriminosos que mencionamos acima.

Da mesma forma, o principal objetivo do hacking ético é proteger os sistemas e dados confidenciais de empresas e organizações, garantindo que estejam protegidos contra ataques de malware. Para isso, os profissionais responsáveis pelo ethical hacking realizam testes de penetração e análise de vulnerabilidades e, em seguida, informam a organização sobre os problemas encontrados e, o mais importante, propõem o que fazer para resolvê-los antes da implementação de uma ferramenta ou serviço, entre outros.

A complexidade desse tipo de teste é significativa, portanto, existem diferentes maneiras de realizá-los, dependendo da finalidade do teste, embora sempre com um acordo para evitar que esse tipo de teste impacte o funcionamento dos sistemas de informação. Além disso, é imperativo observar que essas varreduras de vulnerabilidade dentro do hacking ético são realizadas com a permissão e autorização do proprietário do sistema e são regidas por códigos rígidos de conduta ética.

Conhecer nossas vulnerabilidades e o quanto estamos expostos a um invasor é um dos melhores exercícios que uma empresa pode realizar, por isso é de vital importância realizar periodicamente esse tipo de teste em nossa infraestrutura e sistemas de informação corporativos. Por esse motivo, para unir a segurança cibernética e o hacking ético, é importante que as empresas e organizações adotem uma cultura de segurança proativa e vejam o hacking ético como parte integrante de seus esforços de segurança.

Que postura as empresas devem adotar?

No início deste artigo mencionamos que as ameaças estão em constante evolução, as empresas também devem estar.

Forneça treinamento para seus funcionários.

Devemos estar cientes de que, para nos protegermos de um ataque cibernético, não devemos nos concentrar apenas em manter nossos dispositivos seguros. A formação dos colaboradores é um pilar fundamental, principalmente na segurança.

Existem várias ferramentas que permitem realizar campanhas de mailing e treinamento que simulam tentativas de ataque de phishing para ver o comportamento dos funcionários e reforçar os pontos fracos que podem ser identificados.

Artigo relacionado: A importância da conscientização e treinamento em segurança cibernética

Gerar um inventário de ativos e classificá-los

Quando se trata de manter nossa organização segura, é muito importante que saibamos quais ativos estamos usando, qual é sua finalidade e quais tecnologias cada um usa. Além disso, devemos indicar quais ativos são críticos e quais armazenam informações confidenciais ou pessoais.

Se não conhecermos nossos ativos, é muito provável que nossas políticas de segurança não sejam adequadas. Um dos pilares da segurança cibernética é entender o negócio, pois sem isso os controles que implementamos não serão os ideais.

Usar configurações seguras

Para reduzir o risco de sofrer um ataque cibernético, devemos estar cientes de que muitos deles se aproveitam de uma configuração incorreta de ativos e serviços.

Devemos fortalecer todos os equipamentos e serviços, especialmente os ativos críticos ou expostos à Internet, de acordo com as diretrizes do CIS.

Implementar e auditar padrões de segurança

A camada de governo é muito importante. Precisamos estar cientes de quais riscos enfrentamos, quais são mais prováveis de se materializar, quais teriam o maior impacto e escolher cuidadosamente nossos controles para abordá-los. Acima de tudo, em grandes organizações pode ser um desafio e é por isso que existem vários padrões que permitirão que você se concentre no que é importante. Esses padrões incluem:

- ISO 27001: É um padrão internacional para segurança da informação. Especifica os requisitos necessários para estabelecer, implementar, manter e melhorar um sistema de gestão de segurança da informação.

- ISO 27018: Fornece um conjunto de controles para a proteção de informações de identificação pessoal (PII) na nuvem para organizações que atuam como processadoras dessas informações.

- PCI-DSS: É o padrão de segurança de dados usado na indústria de cartões de pagamento. Aplica-se a todas as entidades que armazenam, tratam ou transmitem dados de titulares ou dados sensíveis de autenticação.

- ENS: Recentemente modificada, é uma lei enquadrada na legislação espanhola, que propõe uma série de medidas para preservar as condições de confiança necessárias na utilização de meios eletrónicos para garantir a segurança dos sistemas eletrónicos, dados, comunicações e serviços.

Esses tipos de padrões trazem consigo uma revisão periódica, tanto interna quanto por terceiros, o que nos permitirá identificar pontos fracos e melhorar continuamente nossa segurança.

Teste de penetração

Além de auditar os padrões de segurança, precisamos passar por pentesting para detectar erros de design ou vulnerabilidades presentes em nossos aplicativos ou serviços.

Se os realizarmos regularmente, poderemos corrigir os problemas que podem representar um risco para nossa organização antes de sermos vítimas de um ataque real. No entanto, também devemos prestar atenção às notícias de segurança cibernética para nos ajudar a detectar novas vulnerabilidades descobertas e corrigi-las antes que sejam exploradas por um agente mal-intencionado.

Recomendamos este artigo onde já analisamos em profundidade como as empresas podem melhorar suas estratégias de segurança cibernética.

Conclusões

O modelo tradicional de ransomware, em que apenas os dados da empresa eram criptografados, era capaz de causar grandes transtornos e prejuízos às empresas. Como resultado dos extensos lucros que os grupos dedicados a essas operações obtiveram, seus ataques se tornaram muito mais sofisticados e perigosos.

Mesmo que tenhamos uma boa política de backup e consigamos mantê-los seguros, enfrentamos um risco muito maior, o da violação de dados. Isso pode significar milhões em prejuízos para as empresas, colocando em risco tanto os dados pessoais de trabalhadores e clientes, quanto a propriedade intelectual da empresa.

Aqui estão algumas recomendações:

- Na maioria dos casos, os funcionários são a primeira porta de entrada para esse tipo de ataque. Mantenha-os treinados e cientes do assunto.

- Identifique quais são seus ativos de informação críticos. Seja consistente com essa classificação e controle as informações mais críticas.

- Use configurações seguras para serviços por meio de guias CIS, STIG, etc. Especialmente aqueles que estão disponíveis externamente.

- Segurança no nível gerencial. Ter uma estratégia de segurança, identificar seus riscos e ser consistente com eles é essencial para estar protegido contra esse tipo de ataque.

- Tenha um plano B. Planos de continuidade e DRPs que levem em consideração essa casuística incluídos em seus cenários de desastre.

- Monitoramento de comportamentos anômalos, tanto na rede quanto nos equipamentos. Como você saberia em sua organização que seus ativos mais importantes estão sendo criptografados?

- Mais auditorias de segurança cibernética e hacking ético realizadas por profissionais com análise de vulnerabilidade.

- Pentesting de aplicativos desenvolvidos. Esses tipos de patches de segurança fecharão uma porta de entrada para vulnerabilidades difíceis de detectar.