Las mayores filtraciones de datos del año

Prácticamente todos los días nos encontramos con noticias relacionadas con ataques de ciberseguridad y filtraciones de datos que tienen diversos objetivos: dañar la imagen de la organización, dificultar sus operaciones, obtener información para luego utilizarla, etc.

Mientras que antes la intencionalidad de los ataques podía ser mostrar la habilidad técnica del atacante o realizar alguna acción “graciosa”, como expulsar el lector de CDs o llenar tu pantalla de barrotes, ahora los ataques son dirigidos, con objetivos concretos y con muchos medios para llevarlos a cabo.

Es por eso que, sabiendo la importancia de su información, las organizaciones invierten gran parte de sus recursos en su protección. Hay que ser conscientes, y más en seguridad de la información, que tener el último Firewall o el último dispositivo no será sinónimo de una mayor protección.

La seguridad no es un producto sino un proceso

La seguridad no es un producto, sino un proceso al que se llega a través de la formación adecuada al personal que gestiona la información, configuración de los activos a las necesidades, la implantación de sistemas de gestión que permitan aglutinar los controles de una organización a sus sistemas de información de manera eficiente, etc.

Si bien hay varios vectores de ataque por los que entrar a nuestro sistema, el más común es que se inicien a partir de ataques internos o por fallos humanos. Especialmente con situaciones excepcionales como el auge del teletrabajo debido al COVID-19 en la que nos encontramos, en la que han crecido sensiblemente los ataques de Phising utilizando noticias que todo el mundo consulta y/o creando dominios maliciosos y muy parecidos a los originales que pueden causar confusión.

No únicamente se busca comprometer la información de manera directa, sino que en algunas ocasiones buscan causar perjuicio a la organización dificultando las operaciones y dañando su imagen.

En este artículo vamos a centrarnos en los ataques que han provocado filtraciones de datos con más volúmenes de información

1. Tokopedia

Tokopedia nació en Indonesia como una compañía especializada en comercio electrónico, ofreciendo tecnología para C2C a través de plataformas para clientes y vendedores. Con el paso del tiempo fueron posicionando su tecnología en fintech, logística, gestión de pagos, etc.

Si bien en Europa no es muy conocida, en Indonesia tiene una cuota aproximada de más del 20% del mercado.

En abril de 2020 sus sistemas tuvieron una brecha de seguridad y filtraciones de datos en la que quedaron accesibles más de 11 millones de usuarios, entre los que se encontraban las fechas de cumpleaños, cuentas de correos, nombres de usuarios y sus contraseñas.

La compañía ya tiene un programa de Bug Bounty, que ofrece una compensación a los investigadores de seguridad que logren destapar vulnerabilidades y las reporten a la organización. Varias fuentes apuntan a que la compensación de la organización a los investigadores de seguridad que descubrieron el fallo y lo reportaron pudo ser insuficiente o presentar algún problema. De ahí que, a modo de venganza, publicaran sus datos.

Fuera por cualquier razón, parte de los datos que consiguió el atacante se encontraban cifrados, puso una base de datos PostgreSQL con todos estos datos en la dark web para que le ayudaran a descifrar el contenido. Parece ser que se trataba de las contraseñas y que éstas se encontraban cifradas en un algoritmo seguro y sin colisiones, pero siempre es posible probar por fuerza bruta (aunque computacionalmente no sea eficiente). Todas estas cuentas de usuario se vendían por unos 5.000 dólares en el mercado negro.

A pesar de que se estima que no demasiadas contraseñas fueron filtradas, es muy probable que las direcciones de correo obtenidas, recordemos que estamos hablando de 11 millones, se utilicen para realizar ataques de Phising.

2. EasyJet

En mayo de 2020 la aerolínea británica EasyJet reportó una brecha de seguridad en la que datos de más de 9 millones de clientes fueron expuestos públicamente. Parece ser que, de este conjunto, habría 2.208 afectados con filtraciones de datos que se habían hecho públicos (números de tarjeta, fechas de vencimiento y código de seguridad de tres dígitos).

Según comunicados de la propia compañía el ataque fue bastante sofisticado, no obstante desde el departamento de seguridad de la aerolínea estaban seguros de que los atacantes necesitaron previamente credenciales para acceder a los datos críticos y sospechan de un posible ataque de ingeniería social para robarlos.

EasyJet contactó con todos los usuarios afectados informando del incidente y ofreciendo algunas recomendaciones para proteger sus cuentas en la medida de lo posible. Entre estas recomendaciones se encontraba el cambio inmediato de contraseña, la vigilancia por parte del usuario de correos sospechosos y el cambio de credenciales en los servicios que fueran susceptibles de tener las mismas credenciales.

Actualmente las autoridades británicas se encuentran investigando las razones por las que pudo ocurrir esta brecha de seguridad con el fin de determinar de si EasyJet ha incurrido en algún tipo de negligencia en el tratamiento de los datos personales de sus usuarios. De ser así, podría enfrentarse a una sanción del 4% de su facturación bruta anual a nivel global

3. Weibo

Desconocida para muchos, Weibo es una red social de microblogging muy utilizada en China, con un valor bursátil muy parecido a Twitter en el momento de escribir el artículo.

En marzo de 2020 tuvo una brecha de seguridad en la que expuso 538 Millones de cuentas. Si bien Weibo confirmó el ataque, lo relacionaron con un ataque por diccionario que sufrieron en torno a 2018.

No se tiene una conclusión de las causas del ataque, sí que se tiene la certeza de que se encontraron datos de los usuarios en la Dark Web. Hubo filtraciones de datos de 172 millones de cuentas de usuarios, que contenían información básica de los usuarios (nombres reales, localización, género, números de teléfono, etc.), por un precio de 0.177 bitcoins (poco más de 1000 euros en el momento en el que se produzco la brecha).

4. Wishbone

Wishbone es una aplicación que permite a usuarios elegir entre dos imágenes con diversas temáticas, básicamente consiste en un sistema de votaciones en el que puedes ver qué votan tus amigos sobre una temática concreta. Por ejemplo, en la elección de una figura pública frente a otra o escoger entre dos artistas.

En enero de 2020 tuvieron una brecha de seguridad en la que los datos de más de 9 millones de usuarios fueron comprometidos. Estos datos se vendían en el mercado negro por unos 0,85 BTC (unos 8000 $ al cambio en el momento de producirse el incidente).

No es la primera vez que esta aplicación tiene este tipo de problemas, de hecho en 2017 ya tuvieron otra brecha de seguridad importante en la que se vieron comprometidos más de 2 millones de direcciones de correo electrónico, nombres y unos 300.000 números de teléfono de los usuarios.

Teniendo en cuenta el público de la aplicación, la mayoría por debajo de la mayoría de edad, puede ser un dato bastante preocupante.

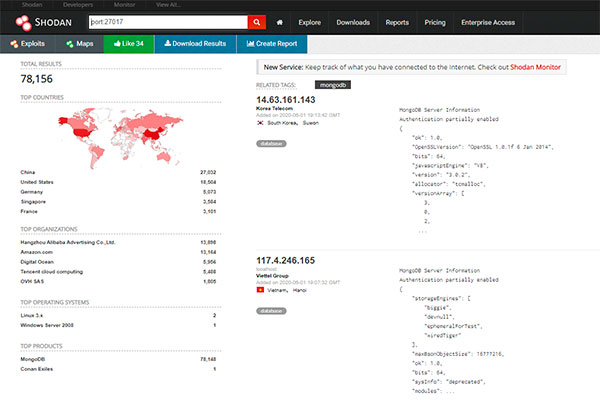

Parece ser que el detonante fue una mala configuración de un motor de base de datos, en concreto de MongoDB. Y es que la configuración de esta base de datos, por defecto, permite conexiones sin necesidad de autenticarse previamente, por lo que es posible acceder a ellos, si están públicos, únicamente conociendo su IP. Esto debe ser configurado manualmente.

Una búsqueda rápida por el servicio Shodan nos revela unas 78.000 BBDD que son susceptibles de ser comprometidas de esta misma manera:

5. Aptoide

Aptoide es una tienda de aplicaciones de Android, alternativa a la oficial Play Store, que se inició a finales de 2009. Siempre ha causado cierta controversia, pues ofrece a los usuarios aplicaciones de manera gratuita que oficialmente son de pago.

En abril de 2020, la aplicación tuvo una brecha de seguridad en la que se filtraron los datos de unos 20 millones de cuentas. Si bien desde la propia aplicación comunicaron que los usuarios afectados se encuentran muy acotado, un 3% de su base de datos actual (unos 250 millones de usuarios según la propia aplicación) pues la mayoría de los usuarios se descargan las aplicaciones sin registrarse. Sin embargo, después se amplió el número de cuentas afectadas pues eran 49 millones de cuentas y los 20 “liberados” eran una especie de muestra.

Si bien es cierto que el incidente no afecta a toda su BBDD, la filtración de datos conlleva información de carácter personal como direcciones de correo de usuario, contraseñas en formato hash, nombres reales, fecha de nacimiento, dirección IP utilizada para su conexión y detalles del dispositivo utilizado. De hecho, podría contener hasta tokens de desarrollo si la cuenta fuese de un usuario con privilegios.

Según Under the Breach, las contraseñas filtradas estarían cifradas por el protocolo SHA-1, protocolo obsoleto desde que tuvo éxito un ataque de colisión en 2005.

Un ataque de colisión se produce cuando dos o más archivos o mensajes diferentes tienen el mismo número hash. Aunque hay que aclarar qué computacionalmente es algo más complejo de lo que pueda parecer.

Aptoide realizó un comunicado en el que explicaban a los usuarios que si su usuario era autenticado a través de Facebook o Google, al utilizar el protocolo OAuth, sus contraseñas estaban seguras.

6. Marriott International

Como sabréis, Marriot International es una cadena de hoteles de lujo con sede en Estados Unidos que cuenta con unos 6.500 hoteles en todo el mundo.

Ya en 2018 sufrieron un ataque en el que comprometieron 339 millones de cuentas de usuario. Aunque en un origen no dieron demasiados datos de los detalles técnicos por los que se llevó a cabo el ataque, parece ser que se llevó a cabo una consulta a la base de datos de los clientes con permisos de administrador.

Tras una investigación rigurosa se concluyó que la persona a la que estaba asignada la cuenta no llevó a cabo esa consulta y que se produjo un ataque de robo de identidad. Parece ser que estas credenciales fueron robadas a través de un troyano y utilizando la herramienta MimiKatz para el robo de credenciales de Windows.

Nuevamente en febrero de 2020 identificaron una nueva brecha de seguridad, aunque parece ser que lejos de la complejidad del ataque anterior, en este caso obtuvieron las credenciales de dos empleados de uno de sus hoteles que tenían acceso a la base de datos de usuarios. Aunque parece ser que la brecha podía contener más de 5.2 millones de usuarios, no incluyen credenciales de usuario, datos de tarjetas bancarias, etc. Si bien las filtraciones de datos (nombres, fechas de nacimiento, números de teléfono y cuentas de fidelización) suponen información de carácter personal, por lo que han de ser comunicados convenientemente a las autoridades.

Como respuesta a esta brecha, Marriot envió correos a los interesados comunicando este hecho, puso a disposición de sus clientes un sitio web para aclarar cualquier duda que pudieran tener y aumentó la capacidad de su call center para atender las peticiones de los clientes.

7. Nintendo

Si bien en abril de este mismo año Nintendo confirmaba que había sido víctima de un ataque que había comprometido unas 160.000 cuentas de usuario, hace unos días la compañía ha dado a conocer que no fue demasiado precisa ya que ha sumado otros 140.000 afectados, llegando ahora a los 300.000.

Nintendo dispone de un sistema de autenticación unificado para sus servicios llamado NNID (Nintendo Network ID) en sus antiguas plataformas. Para obtener una identificación integrada con las nuevas cuentas de Nintendo se desarrolló un sistema que permitía sincronizar ambas cuentas.

Parece ser que una vulnerabilidad permitía obtener la cuenta NNID y utilizarla en aquellas cuentas Nintendo que compartieran la misma contraseña. Si bien no era posible obtener tarjetas de crédito de manera directa, en algunos casos sí que era posible realizar pagos dentro de los servicios, como juegos o micro pagos.

Tanto en el momento inicial como en la actualidad, Nintendo hace hincapié en la utilización de un doble factor de autenticación que permitiría dotar de una capa más de seguridad a sus usuarios y evitar este tipo de ataques.

Conclusiones

- No utilices la misma contraseña para todos los servicios. Es fácil identificar qué servicios utilizas y probar si usas las mismas credenciales.

- Si tu cuenta se ha visto comprometida, cambia la contraseña inmediatamente. Menos de la mitad de los usuarios cambian la contraseña después de un ataque. [1]

- Utiliza el doble factor de autenticación siempre que puedas.

- La seguridad no es un producto. Es un proceso que debe ir mejorando constantemente.

- Las vulnerabilidades han de gestionarse continuamente. Lo que hoy no es vulnerable, mañana puede serlo.

Referencias

[1] https://www.zdnet.com/article/after-a-breach-users-rarely-change-their-passwords-study-finds/

https://www.zdnet.com/article/hacker-selling-data-of-538-million-weibo-users/

https://haveibeenpwned.com/PwnedWebsite

https://www.zdnet.com/article/hacker-leaks-15-million-records-from-tokopedia-indonesias-largest-online-store

https://www.techrepublic.com/article/nintendo-data-breach-reportedly-caused-by-credential-stuffing/

https://spycloud.com/technical-analysis-nintendo-account-checking-crimeware