El cibercrimen es un negocio muy lucrativo y en constante expansión. Cada año se observa un incremento en la cantidad de ataques dirigidos a empresas, según las estadísticas del CCN-CERT los ataques de ransomware aumentaron de forma drástica en 2020, manteniendo una tendencia alcista hasta la fecha. Por esa razón, la ciberseguridad y hacking ético cobran cada vez más importancia en las compañías.

Además, de un tiempo a esta parte estos ataques comenzaron a volverse más complejos, dejando atrás el método tradicional de cifrar únicamente los datos. Ahora, los atacantes no buscan únicamente impactar en la operativa de la organización, sino que persiguen un rédito económico de este tipo de ataques mediante la petición de un pago directo o la extorsión a las empresas para evitar publicar la información robada en Internet.

En 2020, el grupo Maze publicó en Internet información robada a HMR, una empresa farmacéutica que se dedica a la investigación y desarrollo del cuidado de la salud, tras la negativa de a pagar el rescate tras un ataque. Entre los datos publicados se podía encontrar información personal de los empleados; como nombre, fecha de nacimiento, cuestionarios de salud e incluso resultados de tests de VIH o de drogas. No es necesario mencionar la sensibilidad de estos datos personales y las consecuencias de no protegerlos correctamente al incumplir legislaciones tan importantes como RGPD, LOPD y otras según el país donde nos encontremos.

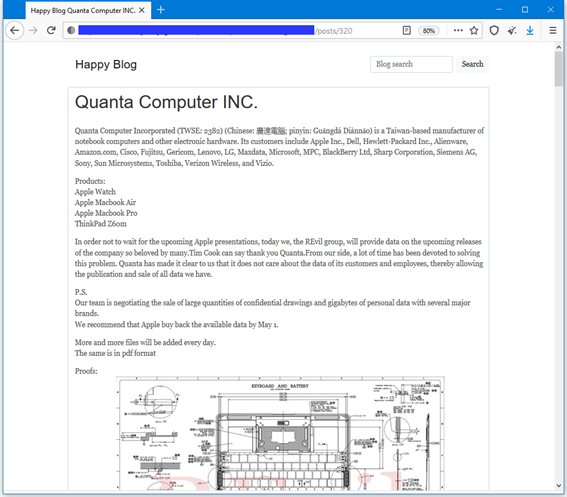

Es también bastante habitual que estos ataques tengan como objetivo perjudicar las operaciones de una organización. En 2021, el grupo criminal REvil, muy conocido por sus ataques de ransomware, atacó a un proveedor de servicios de Apple, parece que consiguiendo robar planos de información confidencial sobre futuros dispositivos de la marca.

Como prueba de vida, REvil publicó un total de 15 imágenes de planos del MacBook de 2021 en su blog en la Dark Web e instando a Apple a pagar antes del 1 de Mayo de 2021. De lo contrario publicarían diariamente, poco a poco, información que hubieran robado previamente.

El gobierno americano puso en marcha acciones para frenar este tipo de acciones de los distintos grupos criminales activo. Uno de los primeros resultados fue la detención del grupo REvil, la banda de ransonware más activa y peligrosa.

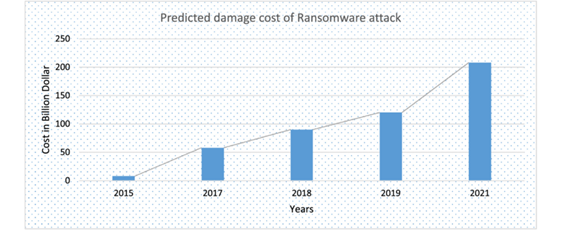

Por las consecuencias de este tipo de ataques, las organizaciones cada vez han puesto más recursos en intentar evitarlos. Sin embargo, este tipo de ataques son muy lucrativos y quien está detrás de los mismos son organizaciones criminales con gran cantidad de recursos. Desde Cybercrime Magazine, estiman que en 2025 el coste del cibercrimen costará 10.5 trillones de dólares.

La profesionalización del crimen

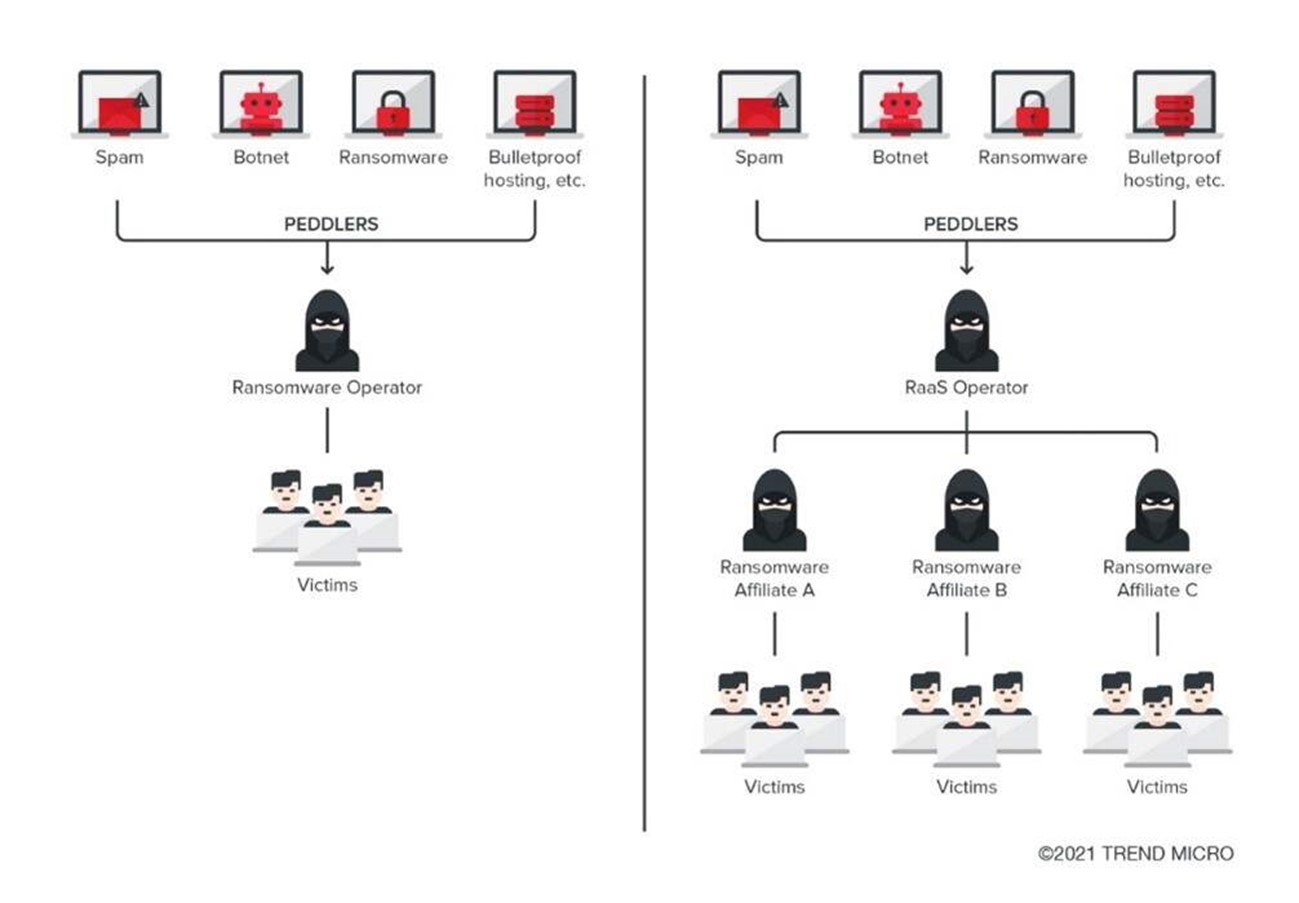

Esta profesionalización de la industria ha traído consigo una serie de servicios asociados, como por ejemplo el que conocemos como RaaS, siglas de Ransomware as a Service.

En el modelo RaaS tenemos dos actores principales, el operador del ransomware y los afiliados. La función del operador es desarrollar el malware y preparar toda la infraestructura detrás de este. Por otro lado, los afiliados se encargan de obtener acceso, robar los datos y ejecutar el ransomware en la red de una organización.

El grupo REvil ofrecía su ransomware como servicio, a cambio pedía aproximadamente un 40% de los beneficios que hagan los afiliados gracias a su ransomware. Estas ganancias pueden ser muy elevadas, ya que según miembros del grupo consiguieron ganar 100 millones de dólares en el año 2020.

Según las estimaciones de Forbes, en 2021 el coste de los ataques de ransomware supusieron 20 billones de dólares, y estiman que la cantidad de víctimas que pagan ha ascendido al 58%. Esto provoca que cada vez los grupos responsables tengan más dinero y sean capaces de realizar ataques más sofisticados.

¿Cómo funciona el ransomware?

A lo largo de este artículo hemos hablado mucho sobre el ransomware, pero ¿cómo opera un ransomware dentro de nuestra red? ¿qué es lo que vemos cuando hemos recibido un ataque de este tipo?

Un ransomware es un tipo de malware que se encarga de cifrar y, en algunos casos, robar los archivos de gran importancia para una organización. Son ataques que, en su máximo exponente, pueden ser dirigidos. Es decir, existe una etapa previa de monitorización de la organización, identificar qué información es crítica para ella, los periodos en los que puede causar más daño, etc.

Normalmente existe una serie de etapas comunes dentro de este tipo de ataques:

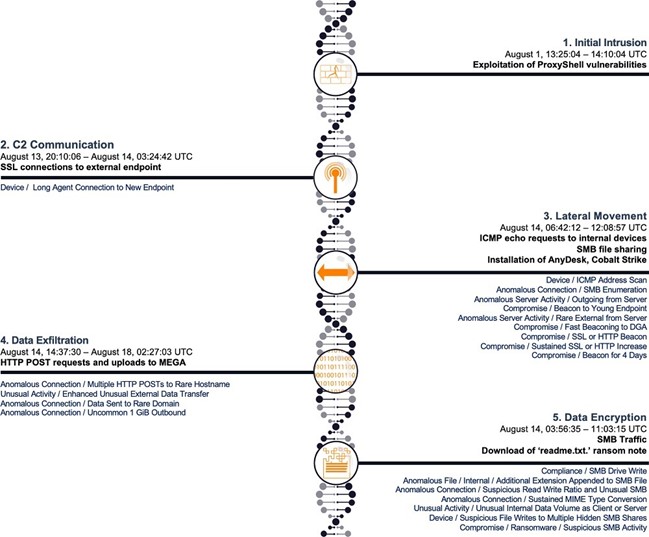

Como podemos ver, un ataque de ransomware está compuesto por varias fases. Siendo la primera la de obtener un acceso inicial a la máquina o red de la víctima. Esto puede hacerse de muchas formas, por ejemplo, explotando una vulnerabilidad en un servicio expuesto, o mediante un e-mail de phishing, e incluso contratando a un empleado para que nos facilite alguna puerta trasera o información que facilite el ataque.

Una vez que los atacantes han ganado acceso al equipo, su siguiente objetivo será el de propagarse por la red para obtener acceso a la mayor cantidad de dispositivos que les sea posible (servidores de correo, servidores de ficheros, carpetas compartidas, etc.).

Para conseguir este movimiento lateral entre los sistemas de la organización, en ocasiones recurren a la explotación de alguna vulnerabilidad que esté presente en el sistema. En 2017, con el famoso ransomware WannaCry, aprovecharon la vulnerabilidad conocida como EternalBlue. Dicha vulnerabilidad se aprovechaba de un fallo en el protocolo SMB, que se emplea para compartir archivos a través de la red y permitía ejecutar código en las máquinas afectadas si un atacante la explotaba de manera adecuada.

Una vez que consiguen comprometer toda o gran parte de los equipos de una organización se inicia la última fase del ataque, el cifrado. El ransomware accederá a todos los medios de almacenamiento disponibles, y buscará que tipo de archivos hay almacenados, por lo general se centrará en cifrar los archivos ofimáticos, archivos multimedia, el código fuente de aplicaciones que se estén desarrollando y la información de las bases de datos, además de las copias de seguridad encontradas.

Los ataques de ransomware no siempre son inmediatos, en ocasiones se completa todas las fases del ataque en menos de 5 horas desde el acceso inicial, y en otras pueden permanecer escondidos en nuestra red por meses.

Esto se debe a que los ataques suelen ser bastante sofisticados y buscan hacer el mayor daño posible, por lo que si no hay nada de valor pueden esperar pacientemente. También es probable que esperen al momento en el que nos puedan ocasionar las mayores pérdidas económicas posibles, por ejemplo a final de año, o cierres de trimestre.

Para protegernos de este tipo de ataques no es suficiente con hacer copias de seguridad, ya que es probable que el malware se propague a los dispositivos de almacenamiento de red y de copias de seguridad. Debemos realizar copias de seguridad de forma periódica, verificar la integridad de estas y almacenarlas de forma segura (fuera del alcance de la red de producción).

Además, existen algunos controles más que han ido cobrando importancia con el tiempo, debido a que son un arma bastante eficaz contra el comportamiento de un ransomware, como puede ser garantizar la inmutabilidad de las copias. Es decir, que ningún usuario ni software tenga la posibilidad de cambiar el estado de una copia de seguridad, ni cifrarla ni eliminarla. Son varios los proveedores y tecnologías que ofrecen este tipo de medidas, como es el caso de Amazon S3 con el bloqueo de objetos.

Como hemos visto son muchos los vectores que las organizaciones criminales utilizan para llevar a cabo sus ataques y la amplia diversidad de técnicas, tácticas y procedimientos hace muy difícil proteger las aplicaciones que una organización utiliza en su día a día y que en la mayoría de las ocasiones son la puerta que utilizan los cibercriminales para llevar a cabo este tipo de ataques.

Es por eso por lo que las organizaciones han de contar con procesos de gestión de vulnerabilidades implantadas, a partir de herramientas automatizadas y con un trabajo minucioso que permita explorar en detalle los distintos caminos que un atacante podría realizar para comprometer la seguridad de la información.

¿Qué es el hacking ético?

La ciberseguridad y hacking ético están estrechamente relacionados, ya que ambos se centran en proteger los sistemas informáticos y las redes contra posibles amenazas y ataques. Sin embargo, el hacking ético es una práctica que implica el uso de habilidades y técnicas de hacking con el propósito de identificar y solucionar vulnerabilidades de seguridad en sistemas informáticos y redes. Los hackers éticos trabajan de forma autorizada y legal para ayudar a empresas y organizaciones a mejorar la seguridad de sus sistemas, identificando y corrigiendo vulnerabilidades antes de que sean aprovechadas por grupos similares de cibercriminales que hemos mencionado anteriormente.

Asimismo, el objetivo principal del hacking ético es proteger los sistemas y datos confidenciales de las empresas y organizaciones, asegurándose de que estén protegidos contra ataques de malware. Para ello, los profesionales que se encargan del hacking ético realizan pruebas de penetración y análisis de vulnerabilidades, y luego informan a la organización sobre los problemas encontrados, y lo más importante, les proponen qué hacer para solucionarlos antes de la puesta en producción de una herramienta o un servicio, entre otros.

La complejidad de este tipo de test es significativa, por lo que existen diferentes maneras de realizarlos, según el propósito de estos, aunque siempre con un acuerdo para evitar que este tipo de pruebas impacten en la operativa de los sistemas de información. Además, es imprescindible señalar que estos análisis de vulnerabilidades dentro del hacking ético se llevan a cabo con el permiso y la autorización del propietario del sistema, y se rigen por estrictos códigos de conducta ética.

Para conocer nuestras vulnerabilidades y cómo estamos de expuestos a un atacante es uno de los mejores ejercicios que una empresa puede llevar a cabo, por lo que es de vital importancia realizar periódicamente este tipo de pruebas en nuestra infraestructura y sistemas de información corporativos. Por esa razón, para unir la ciberseguridad y hacking ético, es importante que las empresas y organizaciones adopten una cultura de seguridad proactiva y vean el hacking ético como una parte integral de sus esfuerzos de seguridad.

¿Qué postura deberían tomar las empresas?

Al inicio de este artículo mencionamos que las amenazas están en constante evolución, las empresas también lo deben estar.

Proporciona formación a tus empleados.

Debemos ser conscientes que para protegernos de un ciberataque no solo debemos centrarnos en mantener nuestros dispositivos seguros. La formación de los empleados es un pilar fundamental especialmente en seguridad.

Existen varias herramientas que permiten realizar campañas de mailing y formación que simulan intentos de ataques de Phising para ver el comportamiento de los empleados y reforzar los puntos débiles que se puedan identificar.

Artículo relacionado: La importancia de la concienciación y formación en ciberseguridad

Genera un inventario de activos y clasifícalos

A la hora de mantener nuestra organización segura es muy importante que conozcamos qué activos estamos utilizando, cuál es su propósito y que tecnologías utiliza cada uno. Además, deberíamos indicar qué activos son críticos y cuales almacenan información confidencial o personal.

Si no conocemos nuestros activos es muy probable que nuestras políticas de seguridad no sean adecuadas. Uno de los pilares de la ciberseguridad consiste en entender el negocio, ya que sin esto los controles que implementemos no serán óptimos.

Usar configuraciones seguras

Para reducir el riesgo de sufrir un ciberataque deberíamos ser conscientes de que muchos de estos se aprovechan de una mala configuración de los activos y servicios.

Deberíamos fortificar todos los equipos y servicios, especialmente aquellos activos críticos o expuestos a Internet, conforme a las guías CIS.

Implementa y audita los estándares de seguridad

La capa de gobierno es muy importante. Tenemos que ser conscientes de cuáles son los riesgos a los que nos enfrentamos, cuáles son más probables que se materialicen, cuáles son los que más impactos tendrían y elegir cuidadosamente nuestros controles para hacerles frente. Sobre todo, en organizaciones grandes puede ser un reto y es por eso que existen varios estándares que permitirán poner el foco en lo importante. Entre estos estándares se encuentran los siguientes:

- ISO 27001: Es un estándar internacional para la seguridad de la información. Especifica los requisitos necesarios para establecer, implantar, mantener y mejorar un sistema de gestión de la seguridad de la información.

- ISO 27018: Aporta una serie de controles para la protección de información de identificación personal (PII) en la nube para organizaciones que actúan como procesadores de esta información.

- PCI-DSS: Es el estándar de seguridad de datos utilizado en la industria de tarjetas de pago. Es de aplicación para todas las entidades que almacenan, procesan o transmiten datos de titulares o datos sensibles de autenticación.

- ENS: De reciente modificación, es una ley enmarcada en la legislación española, que propone una serie de medidas para preservar las condiciones necesarias de confianza en el uso de medios electrónicos para garantizar la seguridad de los sistemas, datos, comunicaciones y servicios electrónicos.

Este tipo de estándares traen consigo una revisión periódica, tanto internamente como por parte de un tercero, que nos permitirá identificar puntos débiles y mejorar continuamente nuestra seguridad.

Pentesting

Además de realizar auditorías sobre los estándares de seguridad, es necesario que nos sometamos a pruebas de pentesting para detectar errores de diseño, o vulnerabilidades que estén presentes en nuestras aplicaciones o servicios.

Si los realizamos de forma periódica podremos corregir aquellos problemas que puedan suponer un riesgo para nuestra organización antes de que seamos víctimas de un ataque real. No obstante, también deberíamos prestar atención a las noticias de ciberseguridad para ayudarnos a detectar las nuevas vulnerabilidades descubiertas, y corregirlas antes de que sean explotadas por un actor malintencionado.

Te recomendamos este artículo donde ya repasamos en profundidad como las empresas pueden mejorar sus estrategias de ciberseguridad.

Conclusiones

El modelo tradicional del ransomware, en el que únicamente se cifraban los datos de las empresas era capaz de causar una gran disrupción y perjuicio a las empresas. Como consecuencia de los amplios beneficios que han conseguido los grupos dedicados a estas operaciones, sus ataques se han vuelto mucho más sofisticados y peligrosos.

Pese a que tengamos una buena política de backups, y consigamos mantenerlos a salvo nos enfrentamos a un riesgo mucho mayor, el de la brecha de datos. Esto puede suponer pérdidas millonarias para las empresas, poniendo en riesgo tanto los datos personales de los trabajadores y clientes, como la propiedad intelectual de la empresa.

A continuación podemos ver algunas recomendaciones:

- En la mayoría de las ocasiones, los empleados son la primera puerta de entrada de este tipo de ataques. Mantenlos formados y concienciados en la materia.

- Identifica cuáles son tus activos de información críticos. Sé consecuente con esta clasificación y pon controles en la información más crítica.

- Usa configuraciones seguras para los servicios a través de guías CIS, STIG, etc. Especialmente los que están disponibles de manera externa.

- Seguridad a nivel de gestión. Tener una estrategia de seguridad, identificar tus riesgos y ser consecuente con ellos es fundamental para estar protegido ante este tipo de ataques.

- Ten un plan B. Planes de continuidad y DRPs que tengan en cuenta esta casuística recogida entre sus escenarios de desastre.

- Monitorización de comportamientos anómalos, tanto en la red como en los equipos. ¿Cómo te enterarías en tu organización de que se están cifrando tus activos más importantes?

- Más auditorías de ciberseguridad y hacking ético llevadas a cabo por profesionales con análisis de vulnerabilidades.

- Pentesting de aplicaciones desarrolladas. Este tipo de revisiones de seguridad cerrarán una puerta de entrada a vulnerabilidades complejas de detectar.